“守り”から“攻め”へ──企業価値を高めるセキュリティー投資の新潮流

人とAIの協働で切り開く、これからのセキュリティー戦略

近年、情報漏洩の防止といった「守り」だけでなく、セキュリティー対策を企業の競争力強化の「攻め」の手段として積極的に活用し、本業の強化につなげようとする企業が増えている。一方で、セキュリティー人材の不足は深刻な課題となっており、人材依存型のセキュリティー対策は限界に近づきつつある。そうした状況の中、AIなどの先端テクノロジーを活用した次世代のセキュリティー対策が、いよいよ現実味を帯びてきている。「BIPROGY FORUM 2025」では、「変わるセキュリティーの常識~企業価値を高める“攻めの”変革とは~」と題した講演が行われた。自動車業界や製造業などを中心にコンサルティングやDX支援を展開するグロービングの中川和彦氏と、ユニアデックスの中村智弘、八巻秀欣が登壇し、世界的な潮流の変化を背景とした企業のセキュリティー意識の急変と、これからの戦略について議論を交わした。

セキュリティーで差別化を図る企業の新戦略

マーケティングコミュニケーション本部

戦略企画推進部 部長 八巻秀欣

八巻ランサムウェアの被害が後を絶ちません。ここ数年を見ても、有名企業が攻撃を受けたというニュースを頻繁に目にします。ランサムウェアに限らず、サイバー脅威の増大は、あらゆる企業にとって喫緊の課題です。ITの保守・運用サービスを長年手がけてきたユニアデックスにとっても、これは極めて重要なテーマです。最近では、企業のセキュリティーに対する意識に変化が見られるようになったと感じます。中川さんは、一人のプロフェッショナルとして、どのような実感をお持ちですか?

中川私も、企業のセキュリティーに対する意識が変わってきていると感じています。10年前は「対策」や「情報保護」といった言葉が主流でしたが、最近では「戦略」や「ビジネス」といった観点からセキュリティーが語られることが増えています。セキュリティー強化を通じて経営戦略を支援したり、ビジネスに貢献したりするという考え方が強まっているのです。これは、私がコンサルティングの現場で実際に感じていることでもあります。

八巻「戦略」や「ビジネスへの貢献」といった点について、具体的にはどのような取り組みがあるのでしょうか?

取締役 副社長 中川和彦氏

中川例えば、製品やサービスにセキュリティー機能を組み込むことで、他社との差別化を図ることができます。自動車業界では、コネクテッドカーの普及に伴い、セキュリティーを重視する消費者が増えています。また、先日お会いしたロボットメーカーの方は、「これまでは“壊れない”製品を強みとしてきたが、これからは“狙われない”製品という強みも追求していく」とおっしゃっていました。

八巻つまり、強固なセキュリティーを備えた製品やサービスによって、収益の向上や事業の成長を目指すということですね。非常に重要な取り組みだと思いますが、一方で、地政学的なリスクや脅威の性質の変化といった外部環境の影響も避けられません。そうした変化については、どのようにお考えですか?

中川マクロ環境の変化の一例として、トランプ政権の関税政策や地政学的な要因によるサプライチェーンへの影響が挙げられます。調達先や生産拠点を見直す際には、セキュリティー環境の変化にも注意を払う必要があります。トランプ政権は企業に対するセキュリティー規制の緩和を打ち出しましたが、「対策コストが下がる」と単純に歓迎する企業は少ないでしょう。こうしたマクロ環境の変化を踏まえると、セキュリティー投資の“さじ加減”はますます難しくなっていると感じます。

製造業が直面するIT・OTセキュリティー課題

八巻脅威の受け止め方は、産業によって異なるように感じます。例えば、金融機関と製造業では、セキュリティー対策への取り組み方も違うのではないでしょうか。

中川おっしゃる通りです。ただ、最近ではサイバー攻撃の傾向が変化しています。以前は金融や通信など特定の業界が主な標的でしたが、現在では業界を問わず攻撃が行われています。さらに、グループ会社や取引先など、サプライチェーンの“隙”を突いて本体への侵入を狙うケースも増えています。攻撃対象は広がっており、目的が明確でない場合も多くなっている印象です。

八巻産業ごとのリスクと、それに対する対策レベルについてはどう見ていますか?

中川高リスクとされるのは、政府機関、防衛、医療、教育などです。流通、建設、通信、大手製造業は中程度のリスクに分類されます。ただし、実際の対策状況は必ずしもリスクレベルに見合っているとは限りません。政府や防衛関連は比較的しっかりした対策を講じていますが、医療や教育分野では不十分なケースが目立ちます。また、M&Aなどによって企業のセキュリティーレベルが変動することもあるため、経営統合時には対策のギャップをどう埋めるかが重要な課題になります。

八巻次に、製造業の現状と課題について伺います。以前はオフィス業務向けのITがセキュリティー対策の中心でしたが、最近では工場のデジタル化が進み、OT(Operational Technology:機械や装置を制御・監視するための技術)セキュリティーへの関心が高まっていますね。

執行役員 中村智弘

中村かつては、工場のOT環境が外部と遮断されていたため、「安全だ」と考える人が多かったようです。工場の外部との通信はIT部門が所管するシステムやネットワークを経由するので、IT側で出入り口の対策をすれば十分という認識がありました。しかし、状況が変わってきています。例えば、生産設備の稼働状況を遠隔で監視するツールや通信機能付きの設備が、IT部門ではなく現場の判断で導入されることもあります。その結果、かつて堅牢だった環境が“抜け穴”だらけになってしまうケースも少なくありません。こうした課題に対応するため、ユニアデックスではOTインフラのセキュリティーサービスを強化しています。BIPROGYグループの事業戦略においても、OTインフラは重点領域の1つであり、関連事業は主にユニアデックスが担っています。

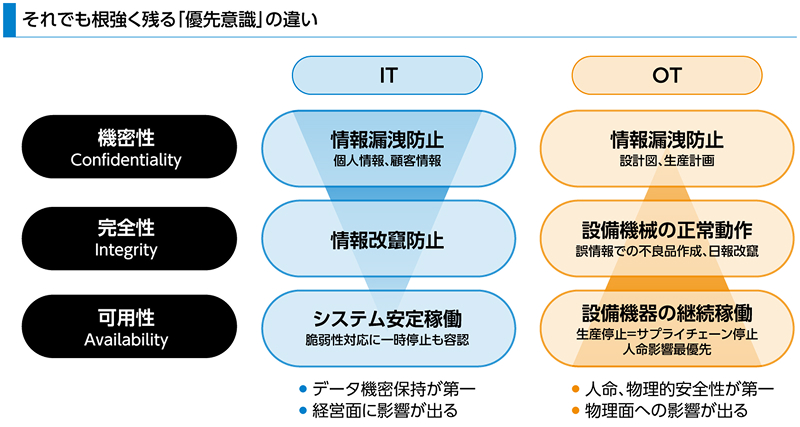

八巻ITセキュリティーとOTセキュリティーでは、どのような違いがあるのでしょうか?

中村大きな違いは、セキュリティー対策の優先順位です。セキュリティーの3要素である「機密性」「完全性」「可用性」で考えると、IT部門では情報漏洩防止を重視し、機密性が最優先されます。次に完全性、そして可用性という順番です。

一方、OTを運用する工場では、設備の安定稼働が最優先されるため、可用性が最も重視されます。その次に完全性、機密性という順になることが多いのです。最近では、IT部門も工場もデータ活用への意識が高まっており、ITとOTを連携させて外部データも活用しながら、ビジネス価値の創出を目指す動きが進んでいます。ただし、両者の優先度の違いが、具体的なセキュリティー対策の設計において障壁となることもあります。

八巻ITとOTの連携を含め、全社的なセキュリティー対策を強化するには、どのようなアプローチが必要でしょうか?

中村パデューリファレンスモデル(Purdue Reference Model)では、OTセキュリティーの構造を6層に分けて考えます。具体的には、フィールドネットワーク(Level 0)、プロセスネットワーク(Level 1)、制御ネットワーク(Level 2)、工場基幹系ネットワーク(Level 3)、ITネットワーク(Level 4)、そしてクラウドです。各層で重視すべきセキュリティーの観点が異なるため、それぞれに適した対策を講じることが基本です。自社のビジネス特性を踏まえ、必要に応じて各層に対応するセキュリティーソリューションを組み合わせることが、効果的なアプローチだと考えています。

経営層を巻き込むセキュリティー投資の進め方

八巻ここで少し視点を変えて、セキュリティー予算の確保について考えてみたいと思います。多くの企業に言えることですが、セキュリティーへの投資は後回しにされがちです。

中川まさに「総論賛成・各論反対」ですね。セキュリティー強化の必要性には誰も異論を唱えませんが、いざ予算の話になると、途端に議論が進まなくなることが少なくありません。事業部門はセキュリティー対策の恩恵を受けているはずなのに、「セキュリティーはIT部門の仕事」と捉え、自分たちの課題とは思っていないケースが多いのです。予算配分の話になると、「うちの部門は何も問題を起こしていないのに、なぜ負担しなければならないのか」といった不満の声が上がることもあります。

八巻それは困りますね。中川さんがコンサルティングに入る企業には、どのような話をされているのですか?

中川たとえ自分が所属する工場が無事でも、別の工場でインシデントが起きれば、その影響は全社に及びます。だからこそ、全社的なガバナンスの視点が欠かせません。私はよく「セキュリティー投資は税金のようなものです」と説明します。電気代や水道代と同じで、セキュリティーは基盤的なサービスです。これがなければ、誰もが困ることになります。さらに、セキュリティーの戦略的な重要性が高まっている企業では、セキュリティー対策は単なるコストではなく、差別化の要素であり、未来への投資と捉えられています。

八巻とはいえ、「税金だから払います」と納得する事業部門長は少ないかもしれませんね。

中川おっしゃる通りです。そうした現状を変えるには、経営層の関与が非常に重要です。最近では、ガバナンスの観点からセキュリティーを取締役会の重要テーマとして議論する企業が増えています。また、リスクが顕在化した際にビジネスへどのような影響があるのかを具体的に伝えるなど、地道な啓発活動も欠かせません。

八巻予算の問題とは別に、セキュリティー人材の不足も深刻ですね。「セキュリティーに詳しい人が足りない」という声を、最近よく耳にします。

中川当社が公開データを基に、日本企業のセキュリティーへの温度感を分析したところ、セキュリティー人材の充足率は米国で約80%、日本ではわずか10%程度という結果でした。日本ではセキュリティー人材の不足が非常に深刻です。特に、セキュリティーを企業競争力の差別化要素として積極的に活用しようとする企業にとっては、極めて重要な課題です。

AIが変える次世代セキュリティー運用の姿

中村中川さんが指摘されたように、私も人材に依存したセキュリティー対策は、すでに限界に近づいていると感じます。このままでは、24時間365日の対応、迅速なインシデント対応、複数ツールの統合管理、最新の脅威情報の収集・分析などが十分に行えなくなってしまいます。

八巻では、人材依存からの脱却に向けて、現実的な解決策にはどのようなものがあるでしょうか。ユニアデックスの考え方について教えてください。

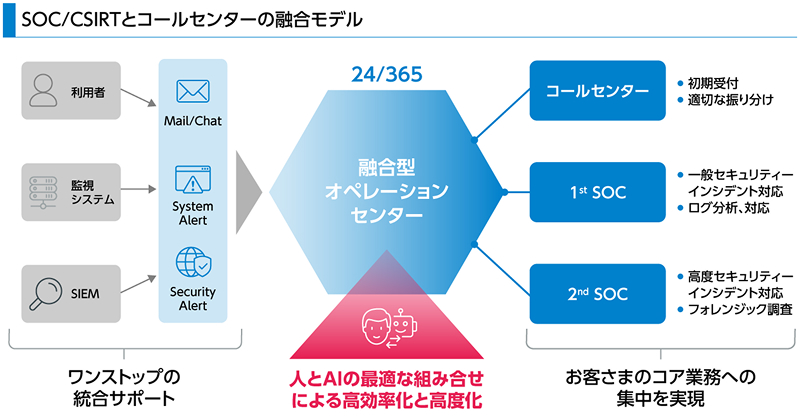

中村当社は、ITの保守運用において長年にわたり知見とノウハウを蓄積してきました。この強みを生かし、新たなマネージド・セキュリティーの方向性として、SOC(Security Operation Center)/CSIRT(Computer Security Incident Response Team)とコールセンターの融合モデルを構築しています。これは、当社が運営するオペレーションセンターを中核に、機能をワンストップで統合的に提供するサービスです。

SOCやCSIRT、コールセンターのいずれか、あるいはすべてを内製している企業も多いと思いますが、脅威の高度化と人材不足が進む中で、今後も内製を維持できると考えている企業は少ないのではないでしょうか。ユニアデックスでは、AIなどの最新技術と高度なセキュリティー人材を組み合わせ、高効率な運用体制を構築しています。これにより、お客さまはコアビジネスに集中できる環境を整えることが可能になります。

八巻AIの活用はさまざまな業務に広がっていますが、セキュリティーの観点ではどのような点に注意すべきでしょうか?

中川セキュリティーとAIの関係性には、「Security for AI」と「AI for Security」という2つの視点があります。例えば、学習データの質が低ければ、AIの精度が落ち、ビジネスに悪影響を及ぼします。このため「AIとデータを守る」という発想に基づく「Security for AI」の視点は不可欠であり、そのためには日々の業務でデータ入力などを担う事業部門の協力が重要です。一方の「AI for Security」は、AIを活用してサイバーセキュリティーを強化するもので、人手では対応しきれないプロセスにAIを導入し、セキュリティー業務の効率化や分析の高度化を図るものです。この両輪を上手に活用しながらAI活用を進めることが求められます。

中村まず「Security for AI」についてですが、AI利用に伴うリスクへの対策は欠かせません。AIを安全に運用するために、秘匿性・堅牢性・信頼性をどう確保するかが重要です。例えば、個人情報がプロンプトに入力されないよう自動検知する仕組みや、匿名化による対応が必要です。ユニアデックスでは、オンプレミス環境で利用可能なクローズドLLM(Large Language Models:大規模言語モデル)も提供しています。

八巻もう1つ、AI for Securityについてはどうでしょうか。

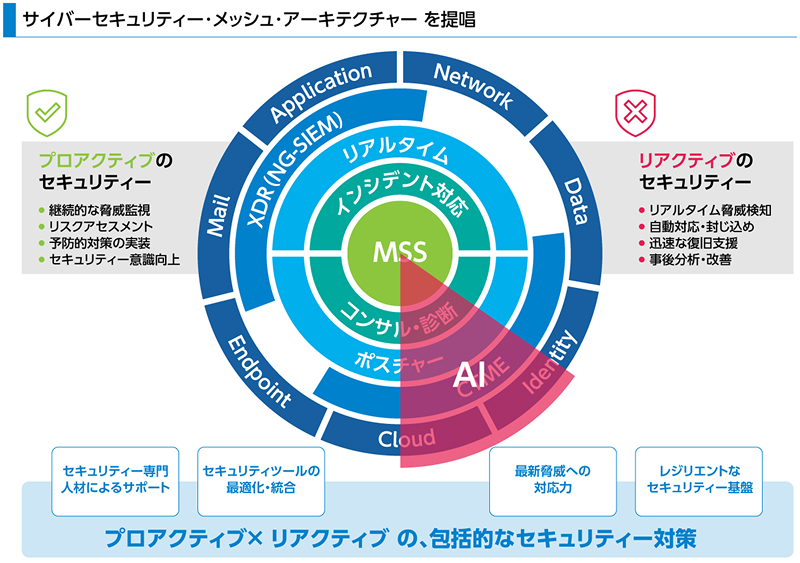

中村SOC/CSIRTとコールセンターの融合モデルにおいて、AIは重要な役割を担っています。効率性と品質の両立を図りながら、人材への過度な依存からの脱却を目指しています。ガートナーが提唱する「サイバーセキュリティー・メッシュ・アーキテクチャ(CSMA)」という概念がありますが、これは分散したセキュリティー対策を統合する戦略を持つという考え方です。セキュリティーには、事前に備える「プロアクティブ」と、事後に対応する「リアクティブ」の両面があり、どちらも重要です。各領域にセキュリティーツールや人材が配置されていますが、それらを統合するマネージド・セキュリティー・サービス(MSS)が求められています。包括的なセキュリティー統合プラットフォームを構築するためにも、AIの活用は不可欠だと考えています。

八巻セキュリティー対策は多岐にわたりますね。多様な対策をメッシュのように包括し、サポートするということですね。

中村はい。分散したセキュリティー対策を統合するには、共通のプラットフォームが必要です。そのプラットフォーム上にさまざまなデータを集約することで、プロアクティブとリアクティブの両面を組み合わせたセキュリティー対策が可能になります。ユニアデックスは、企業の未来を守るための新たなセキュリティー戦略の実現に向けて、次なる一歩を踏み出しています。